WordPress Xmlrpc.php Atak Engelleme

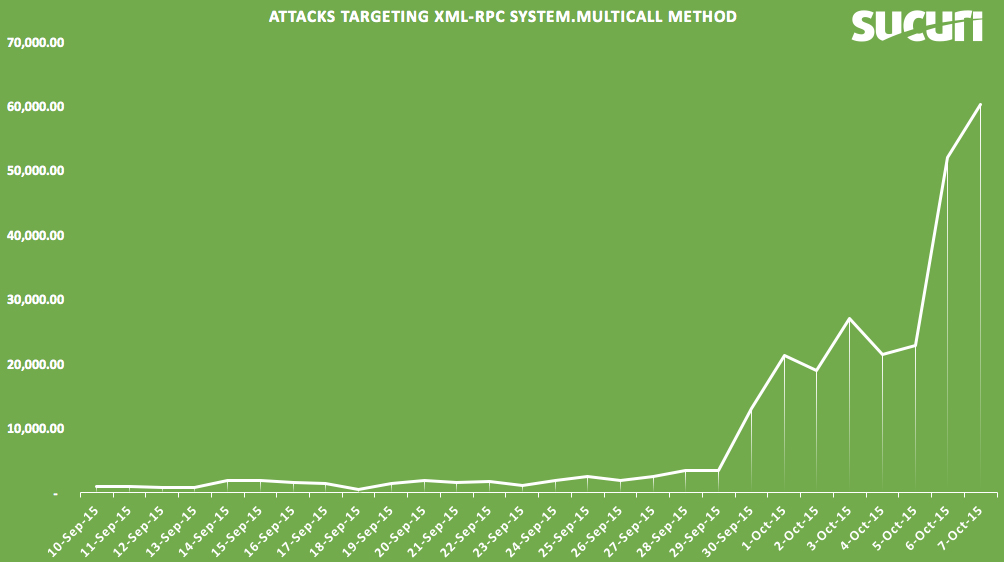

2015 den bugüne “xmlrpc.php” dosyası üzerinden gittikçe artan sayıda saldırılara maruz kalınan wordpress sitelerinde, ataklardan korunmak için;

2015 den bugüne “xmlrpc.php” dosyası üzerinden gittikçe artan sayıda saldırılara maruz kalınan wordpress sitelerinde, ataklardan korunmak için;

1.) “xmlrpc.php” Dosyasına gelen çağrıları geçersiz kılmak.

# Block WordPress xmlrpc.php requests <Files xmlrpc.php> order deny,allow deny from all # IZIN VERILEN IP dresleri # ornegin sunucu IP adresiniz... allow from 127.0.0.1 allow from 127.0.0.1 </Files> # guvenlik bitti

Yukarıda yöntem “xmlrpc.php” dosyasına POST işlemine ve dosya erişimine engel olur, lakin bu durumda da wordpress 404 sayfası işletir. Ataklar seri ve çok sayıda ise bu yöntem site içeriğini korurken, PHP ve wordpress çalıştığı ve 404 sayfası döndürdüğü için sunucunun aşırı yüklenmesine(atakların DDOS’A dönüşmesine) engel olamaz.

2.) “xmlrpc.php” Dosyasına yapılan çağrıları, HTML dosyasına yönlendirmek. Bu işlem PHP kullanımı gerektirmediği için sunucuya yüklenmez ve böylelikle sunucunun aşırı yüklenmesine engel oluruz.

# WordPress block all requests for xmlrpc.php

RewriteCond %{REQUEST_FILENAME} /xmlrpc.php

# sunucu IP adresine izin ver (aşağıdaki 000.* IP adresini degistirin ve satır başındaki ## işareti kaldırın)

## RewriteCond %{REMOTE_ADDR} !^000\.000\.000\.00

# localhost veya ozel bir IP yazilirsa izin ver (aşağıya özel ip adresini yazın ve ## işaretini kaldırın)

## RewriteCond %{REMOTE_ADDR} !^127\.0\.0\.1

RewriteRule ^/?(.*) ./access-denied.html [R=302,L]

2 Nolu yöntem seri ve çok sayıda saldırılarda tam bir koruma sağlar…

1 Yorum

tesekkür ederim hocam. Siteme her ne kadar cache yapmis olsaydım da xmlrpc den saldırı alıyordum.Bu sekilde düzeltmis oldum